+

+

+

+

+

+

+

+  +

+

+

+

+

+

+

+ + ++

SOAR, Security Orchestration, Automation and Response, 安全编排自动化与响应。

+另行查阅Security Information and Event Management (SIEM)和IR management consoles.

+Shuffle - 用于IT专家和蓝队成员的图形化工作流(自动化)生成器

+ZBN SOAR - 是一款安全编排与自动化响应平台,将安全产品以及安全流程链接整合起来,通过预定义的工作流(Workflow)和剧本(Playbook)来标准化事故的调查处置流程,提升威胁响应的自动化程度和执行效率。

+另请参阅:asecure.cloud/tools.

+COMSEC, Communications Security, 通讯安全

+另请参阅:awesome-devsecops

+补充:DevOps旨在加强开发人员,IT运营和安全性之间的关系。

+另请参阅: Awesome-Fuzzing.

+另请参阅:awesome-honeypots.

+补充:Tarpit(Tar pit, 焦油坑)概念为低于计算器蠕虫而生。核心思路是:对于网络攻击(例如扫描器和密码爆破工具)来说,如果其总共消耗的时间过长,那么对于攻击者来说,这些系统的吸引力也会降低。

+其实这也是从攻防成本的角度出发,攻防对抗的本质是成本的对抗,利用该类型的蜜罐技术,可以增加攻击者的时间成本,从而丧失行动力。

+从攻防对抗的角度出发,攻击者如果需要更多的时间去进行攻击,那么防守方也拥有了更多的时间去处理攻击。

+这种概念类似焦油坑,陷入其中的东西会缓慢地沉入,让对方失去行动力,因此被称为Tarpit(Tar pit, 焦油坑)。

+Endlessh - 一种SSH tarpit,可以缓慢地发送无休止的SSH banner

+另请参阅:awesome-incident-response.

+Incident Response management consoles,事件响应管理平台

+另请参阅 Security Orchestration, Automation, and Response (SOAR).

+Network perimeter defenses

+另请参阅awesome-pentest § Social Engineering Tools

+Preparedness training and wargaming,备战训练及演习。也同样被称为adversary emulation和threat simulation之类。此处使用大陆地区较为常见的说法:攻防演练。

+flightsim) - 用于生成恶意网络流量,可帮助安全团队评估安全控制以及审核他们网络的可见性.ova),预配置了多个威胁仿真工具以及防守方的工具包Endpoint Detection and Response , EDR

+Network Security Monitoring (NSM)

+另请参阅:awesome-pcaptools.

+flowtop),流量生成器(trafgen)和自治系统(AS)跟踪路由实用程序(astraceroute)Security Information and Event Management (SIEM) +- AlienVault OSSIM - 一个威胁交换(OTX)驱动的单服务器开源SIEM平台,具有资产发现,资产清单,行为监控和事件关联功能。由AlienVault开发 +- Prelude SIEM OSS - 一个开放源码的、无代理的SIEM,有较长的历史和几个商业变体。具有安全事件收集、规范化和从任意日志输入发出警报以及许多流行的监视工具

+Service and performance monitoring

+另请参阅:awesome-sysadmin#monitoring.

+Threat hunting,也被称为hunt teaming和threat detection。

+另请参阅:awesome-threat-detection.

+Threat intelligence

+另请参阅:awesome-threat-intelligence.

+Tor Onion service defenses

+另请参阅:awesome-tor.

+Transport-layer defenses

+.onion域),用以增强发布者的隐私和服务可用性macOS-based defenses

+Windows-based defenses

+另请参阅:awesome-windows#security和awesome-windows-domain-hardening。

+This work is licensed under a Creative Commons Attribution 4.0 International License.

+本项工作在知识共享(CC协议4.0)下进行。

+[1] Terraform:简介,sparkdev,https://www.cnblogs.com/sparkdev/p/10052310.html

+[2] Internet 安全中心 (CIS) 基准, Robert Mazzoli,https://docs.microsoft.com/zh-cn/microsoft-365/compliance/offering-cis-benchmark?view=o365-worldwide

+[3] 网络蜜罐系统是什么?, 课课家教育 , http://www.kokojia.com/article/24017.html

+[4] HowTo: Set a Warning Message (Banner) in SSH, admin, https://www.shellhacks.com/setup-warning-message-banner-ssh/

+[5] 36氪首发 | 聚焦零信任安全,「虎符网络」完成近千万元天使轮融资, 真梓 , https://36kr.com/p/771205828523273

+[6] Fwknop:单包授权与端口试探工具, 周俊辉, https://cloud.tencent.com/developer/article/1578194

+[7] Suricata IDS 入门 — 规则详解, al0ne , https://www.secpulse.com/archives/71603.html

+[8] 渗透测试:数十款重要工具介绍, E安全, https://www.secrss.com/articles/2409

+[9] Vulnerability fatigue – why you need to get on top of patch management, https://orangecyberdefense.com/global/blog/threat/vulnerability-fatigue-why-you-need-to-get-on-top-of-patch-management/

+ + + + + + + +

+

+

+

+

+

+

+ 参考《解密彩虹团队非凡实战能力:企业安全体系建设》,范渊。

+

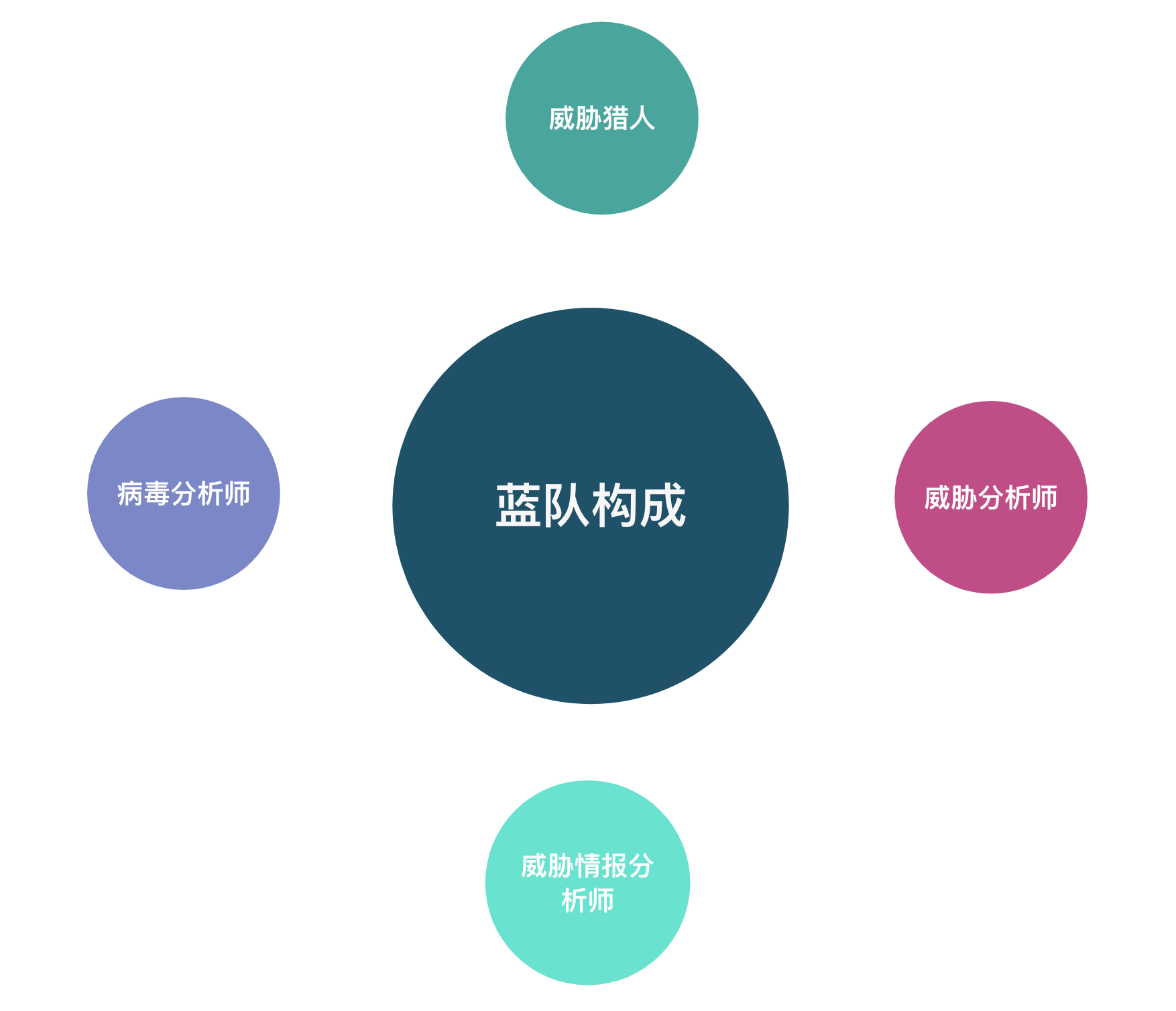

图:蓝队构成

+ + + + + + + +

+

+

+

+

+

+

+ 参考:https://github.com/fabacab/awesome-cybersecurity-blueteam

+ + + + + + + +

+

+

+

+

+

+

+ + ++

攻击平台: +https://github.com/yaklang/yakit

+ + + + + + + +

+

+

+

+

+

+

+ 本文来源于字节跳动安全训练营,仅供学习,请勿转载。

+ + + + + + + + +

+

+

+

+

+

+

+ 未知攻,焉知防

+ + + + + + + +

+

+

+

+

+

+

+ 资产信息搜集是前期最重要的一个步骤,对与互联网主体来说,资产包括域名、主机、软件系统甚至用户、知名度等,其中主机资产是渗透过程中的一大重点,本篇围绕主机资产梳理一些薄弱的端口对应的服务和常见漏洞。

+| 端口号 | +端口说明(常驻服务) | +攻击技巧 | +

|---|---|---|

| 25 | +SMTP邮局服务 | +未授权访问 | +

| 53 | +DNS域名解析服务 | +DNS区域传送导致解析记录泄漏 | +

| 161 | +SNMP网络管理服务 | +弱口令 | +

| 389 | +LDAP目录访问管理 | +注入攻击与未授权访问 | +

| 873 | +Rsync远程同步服务 | +未授权访问 | +

| 1352 | +Lotus客户端RPC借口 | +弱口令、信息泄漏 | +

| 2181 | +Zookeeper服务封装 | +未授权访问 | +

| 4848 | +Glassfish J2EE服务 | +弱口令、认证绕过漏洞 | +

| 5000 | +sybase/DB2数据库 | +弱口令 | +

| 6379 | +Redis内存数据库 | +未授权访问、弱口令 | +

| 9200/9300 | +Elasticsearch内容索引数据库 | +未授权访问 | +

| 11211 | +Memcache 内存缓存系统 | +未授权访问 | +

| 27017/28017 | +Mongodb 类JSON数据库 | +未授权访问、弱口令 | +

| + | + | + |

| + | + | + |

| + | + | + |

| + | + | + |

| + | + | + |

| + | + | + |

+

+

+

+

+

+

+

+ | 名称 | +组成 | +备注 | +

|---|---|---|

| LAMP | +Linux+Apache+MySQL+PHP | ++ |

| LNMP | +Linux+Nginx+MySQL+PHP | ++ |

| WAMP | +Windows+Apache+MySQL+PHP | ++ |

| BAMP | +BSD+Apache+MySQL+PHP | ++ |

| WIMP | +Windows+IIS+MySQL+PHP | ++ |

| WISA | +Windows+IIS+SQLServer+ASP | ++ |

| + | + | + |

| + | + | + |

| + | + | + |

// TODO,e.g. https://www.leavesongs.com/PENETRATION/some-tricks-of-attacking-lnmp-web-application.html

+ + + + + + + +

+

+

+

+

+

+

+ 运维:运维简而言之就是保障信息系统的正常运转,使其可以按照设计需求正常使用,通过技术保障产品提供更高质量的服务。[2]

+安全运维 = 安全 + 运维

+运营:运营要持续的输出价值。[2] 这个描述很宽泛,但却能很好地描述运营同学的整体作用。

+安全运营 = 安全 + 运营 = 通过已有的安全系统、工具来生产有价值的安全信息,把它用于解决安全风险,从而实现安全的最终目标。[2]

+君哥的文章《企业如何构建有效的安全运营体系》[3]中有提到安全运营是什么,其中有几点:

+手段不是目的,安全能力、安全知识不完全代表安全水位

+企业多数情况下是为产出付费,而不是为知识付费。因此需要有人对问题进行分析、诊断,发现症结后,协调资源,最终实现目标

+职业欠钱:为了实现安全目标,提出安全解决构想、验证效果、分析问题、诊断问题、协调资源解决问题并持续迭代优化的过程

+++岗位描述 +1、熟知黑产常见的作弊手法,能识别业务逻辑中存在的作弊风险,推动解决方案落地; +2、对涉及平台的黑灰产业链深入剖析,还原手法链路、挖掘特征、联动警方线下打击黑灰产; +3、深入了解业务风险,具备线索发现、数据分析、调查取证、协调处置的能力; +4、能够独立承担业务线专项分析工作,输出为分析报告、策略模型或其他数据产品成果并跟进落地。 +岗位要求 +1、本科以上,计算机或信息安全相关专业,有PMP相关证书者优先; +2、具备反作弊、反爬取及其他安全相关领域工作经验,熟悉黑产链条的运作模式和各类作弊手段,有风控产品运营、数据分析经验者优先; +3、擅长数据分析,对数据有敏锐度,能够准确描述和识别作弊特征,擅长从大量信息中发现有价值的关键点; +4、具备良好的沟通协调能力,较强的分析能力、流程管理能力、跨团队合作的经验丰富,执行力强。 +Refer: https://www.anquanke.com/post/id/194958

+

非常感谢W学长对我的耐心解答,总结了W学长解读的该岗位要求,主要有以下几点。

+总体上 +我觉得就是广范围的应急工程师 +但是会跟得深入点 +这个工作肯定是需要经验性的 +但是既然招实习生 +那么应该对经验要求不会太高 +你可以重点体现自己的应急能力

+主要的可能是应急响应工作 +应急其实我做得也不多 +你可以多看看案例吧

+可以准备一下在实际应急中对数据分析的案例 +你可以准备几个你在实际应急中对数据分析的案例 +比较有意思的最好

+要考察分析能力 +我觉得这个应该要考察面试者的分析能力 +知识积累可以速成 +思维的连贯性和灵敏度 +应该还会有一些写报告的工作 +可能会有开发和建模工作 +比如自动分析平台(这个正好是我所在做的教育大数据分析及应用平台,在简历上也有写)

+分析能力上需要准备哪些 +我觉得就是要了解特征吧 +比如 攻击的数据包特征 +威胁情报 +还有进程异常特征 +-- +最重要的是展示你针对一次事件的连贯的思维 +从什么发现什么 +这样一个推导的过程 就是分析

+黑产相关的要了解一下 +然后黑产的手段也可以了解一些 +黑产可能的痕迹 +博彩 +勒索 +挖矿

+主要是做黑灰产调查研究这块 +抖音上比较多的是诈骗 +用老一点的QQ号去加很多黑产群(QQ群搜网赚,薅羊毛),实时获取情报 +抖音这块的黑灰产,刷量 刷注册 刷赞 粉丝,业务作弊 +广告方面,上传的时候是正常的,到后面又改成灰黑产的, 广告劫持 +和应急响应关系不是特别大 +要非常熟悉灰黑产的链条 +分析这块, 就是要从一个黑灰产线索中, 去完整地复原这个链条 +案例上来说, 比如郭盛华, 就是从抖音引流到QQ群, 销售课程等等 +需要社工能力

+A师傅在头条工作,他主要的建议是

+++这个溯源和乙方应急响应的溯源不大一样的 +主要是反爬和风控这块的 +反爬溯源 +人机识别 +聚类分析 +2、具备反作弊、反爬取及其他安全相关领域工作经验,熟悉黑产链条的运作模式和各类作弊手段,有风控产品运营经验者优先; +3、对数据有敏锐度,能够准确描述和识别作弊特征,擅长从大量信息中发现有价值的关键点 +结合业务来看的话,电商的黑产 +羊毛党比较多 +头条的主要考虑是视频版权这类 +所以爬虫很重要

+

提问:安全运营是什么?和安全运维的区别是什么?

+++大致可以理解为运营和运维的区别:运营是持续运行维护系统,分析运行情况和产生的数据,发现问题提升优化;运维就是系统的发布更新维护。关于安全运营,可以搜下职业欠钱谈安全运营三部曲(不是这个名称,你要搜职业欠钱 安全运营,这个名称是我帮他取的)以及聂君的安全运营文章。另外我准备在下一篇文章写安全运营。

+

运营是持续运行维护系统,分析运行情况和产生的数据,发现问题提升优化

+该部分来自360网络安全大学“网络安全运营工程师成长之路”课程的介绍:Link

+

[1] 星说·从数据分析角度看安全运营 深度探索攻击有效性验证,星说安全运营,https://mp.weixin.qq.com/s?__biz=MzUxNDcyOTQxOQ==&mid=2247484052&idx=1&sn=8d637125280cd5cb52529faf2f9bb797

+[2] 安全运营:解决“安全的最后一公里”, 奇安信集团大数据与安全运营事业部总经理 马江波, https://www.secrss.com/articles/13864

+[3] 企业如何构建有效的安全运营体系,君哥,https://static.anquanke.com/download/b/security-geek-2019-q3/article-1.html

+ + + + + + + +

+

+

+

+

+

+

+ 关于安全运营做些什么的简单整理,以前做的笔记,后续要完善一下。

+什么人在攻击我们?

+哪些资产正在遭受攻击?

+攻击有什么趋势?

+主要的攻击手法有哪些?

+我们最大的风险点在哪里?

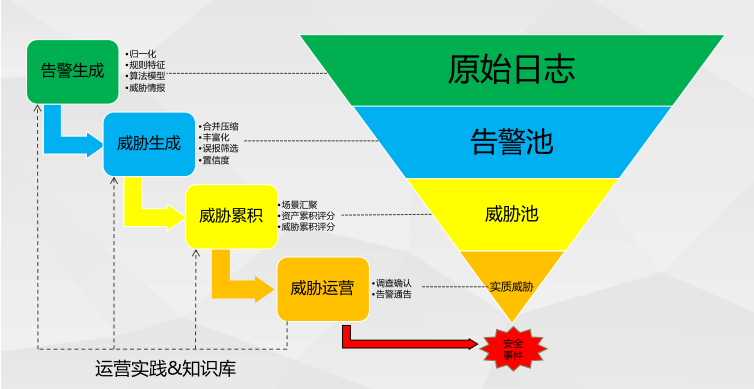

+安全运营的日常就是对海量告警去粗取精的“萃取”的过程。

+Event-Alert-Threat-Incident

+

告警生成

+归一化,聚类分析

+规则特征

+算法模型

+威胁情报

+威胁生成

合并压缩

+丰富化

+误报筛选

+置信度(置信区间展现的是这个参数的真实值有一定概率落在测量结果的周围的程度)

+威胁累积

+

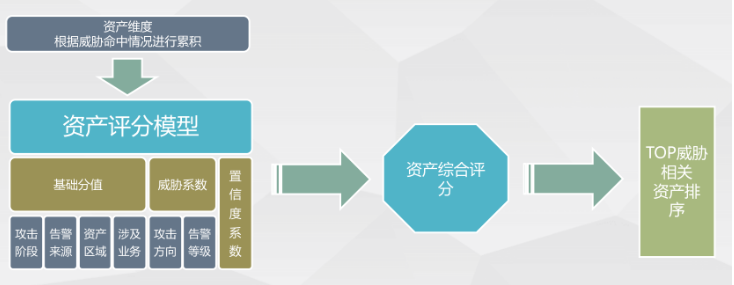

态势感知与响应业务场景

+资产评分

+

威胁评分

+

威胁运营

+安全事件

+

安全数据分析、安全事件分析是安全运营的一个核心模块,是一种服务、支持的能力。安全运营本身是为安全事件分析提供支撑,连接威胁狩猎(如果有的话)和应急响应中心,相当于企业安全“部队”中的指挥部。 +安全运营为安全事件分析提供支撑,是整体网络安全保障。包括:

+覆盖到网络安全的各项工作,但是每一项服务又不是单独存在的个体,而是相互关联、重叠、交互,形成网络安全生态体系。[1]

+简单来说,安全运营是企业安全的中枢,负责许多事务的处理,但不是每个方面都直接执行。比如上述讲到的应急响应、漏洞扫描、渗透测试,可能归属于事件响应部门(Incident Response),风险评估和处置可能归属于风控部门(Risk Management)等。

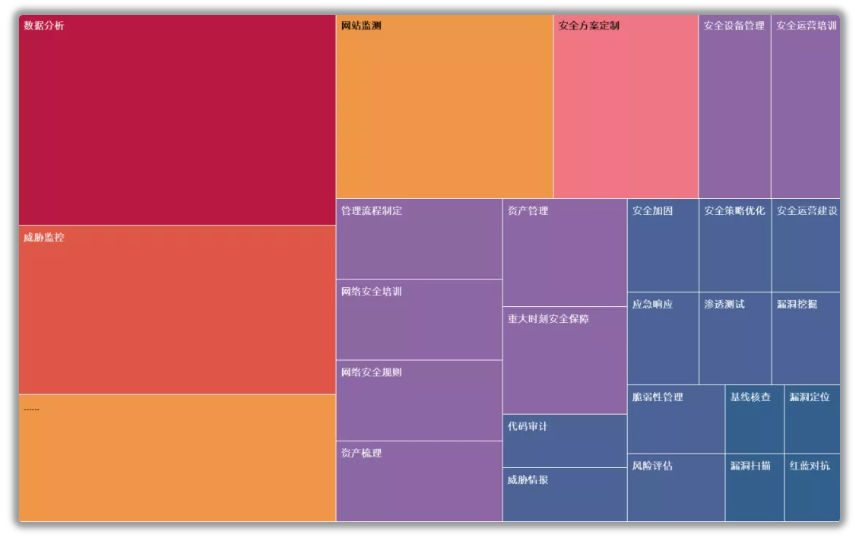

+ +图:安全运营涉及到的工作

+图:安全运营涉及到的工作

+

+

+

+

+

+

+

+ ”人、数据、工具、流程,共同构成了安全运营的基本元素,以威胁发现为基础,以分析处置为核心,以发现隐患为关键,以推动提升为目标通常是现阶段企业的安全运营的主旨。“[1]

+人、数据、工具、流程

+威胁发现

+可以是基于流量、日志、资产的关联分析,也可以是通过第三方安全设备获取或者其它的各种方法。总之是要进行威胁的发现。

+补充:

+分析处置。

+进行安全事件的规范处置。

+发现隐患。

+从大的方面发现安全威胁、敌我态势。从小的方面发现业务风险和系统风险。

+推动提升。

+推动安全团队整体能力——推动建设企业整体安全运营体系建设——提升安全管理工作的效率。

+[1] 安全运营:解决“安全的最后一公里”, 奇安信集团大数据与安全运营事业部总经理 马江波, https://www.secrss.com/articles/13864

+ + + + + + + +

+

+

+

+

+

+

+ 本篇整理一些安全运营相关的高质量文章

+[1] 谈安全运营与蓝队、运维的关系, 三里河安全研究, https://mp.weixin.qq.com/s/w-C3qc9K2VkrYz4uY4lTuw

+[2] 体系化的WAF安全运营实践, 安全研究与实践, https://mp.weixin.qq.com/s/BiH23k7xAeuwb5wwaOEKVw

+[3]职业欠钱:我理解的安全运营, 职业欠钱, https://www.secrss.com/articles/3857

+[4] 安全运营,自动化和编排的演变,Jon Oltsik,https://www.csoonline.com/article/3270957/the-evolution-of-security-operations-automation-and-orchestration.html

+[5] 大型互联网企业威胁情报运营与实践思考,e1knot,美团安全应急响应中心,https://www.anquanke.com/post/id/187069

+ + + + + + +